Grupos criminales especializados en ataques en la web están desarrollando campañas de estafas a través de la manipulación de videos “deepfake” usando la imagen de figuras públicas, incluidos directores ejecutivos, presentadores de noticias y altos funcionarios gubernamentales.

Estas operaciones han sido desarrolladas en distintos idiomas y difunden esquemas de inversión falsos, así como obsequios fraudulentos a nombre de gobiernos.

Investigadores de Unit 42, expertos en ciberseguridad, descubrieron docenas de campañas de estafa dirigidas a posibles víctimas en distintos países, incluidos Canadá, México, Francia, Italia, Turquía, República Checa, Singapur, Kazajistán y Uzbekistán. Debido a sus similitudes tácticas y de infraestructura, estiman que muchas de estas campañas surjan de un solo grupo de cibercriminales.

En junio de 2024, fueron descubiertos cientos de dominios que se utilizaban para promocionar estas estafas, pudiendo documentar que se accedió a cada dominio un promedio de 114,000 veces en todo el mundo desde que se pusieron en marcha, según muestra la telemetría de DNS pasivo (pDNS) de Unit 42.

A través de diferentes campañas, se generaron numerosos videos que los ciberdelincuentes estaban compartiendo ampliamente a través de sitios web alojados en dominios recién registrados. Tras una investigación más profunda, los expertos identificaron que los videos estaban alojados principalmente en un solo dominio: Belmar-marketing.online.

Así funciona su modus operandi

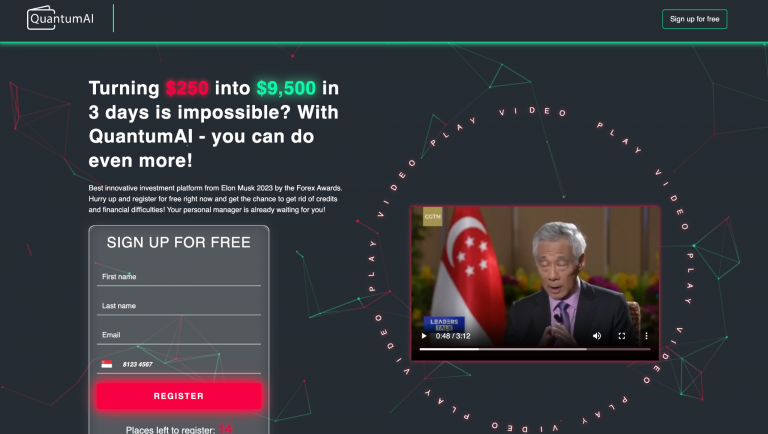

Los primeros videos difundieron una campaña que promocionaba un plan de inversión llamado Quantum AI, por lo que los investigadores estudiaron la confección detrás de cada uno para rastrear su propagación a lo largo del tiempo. Fue a través de la infraestructura usada que se revelaron varias campañas adicionales en distintas partes del mundo.

Los criminales desplegaban temas completamente diferentes en sus varios intentos de estafa que desarrollaron en diversos idiomas y usando la imagen de figuras públicas y líderes empresariales, lo que sugiere que cada campaña estaba diseñada para llegar a un público objetivo diferente en cada ocasión.

Capitalflow-skillful.shop, un sitio web fraudulento que utiliza un video manipulado por IA de Andrés Manuel López Obrador, el presidente de México, para promover un falso “Proyecto de Sociedad Mexicana de Inversiones”.

En la mayoría de los casos, iniciaban con un video legítimo al que le agregaban un audio falso generado por Inteligencia Artificial. Finalmente, utilizaron tecnología de sincronización de labios con la que modificaban los movimientos del hablante para que, de esa forma, coincida con el sonido manipulado. En la mayoría de los videos utilizaron a Elon Musk como figura conocida, aunque fueron descubiertos otras figuras públicas.

Los grupos creadores de estas estafas suelen utilizar primero este tipo de anuncios en redes sociales o artículos de noticias falsas para vincularse a páginas web fraudulentas que solicitan la información de contacto del usuario víctima.

Después de visitar la página de inicio de la estafa y completar un formulario para registrarse en la plataforma, uno de los estafadores llama por teléfono a la víctima. En esta llamada le dice que deberá pagar una determinada cantidad de dinero para proporcionarle acceso a la plataforma.

Posteriormente, el estafador le indica a la víctima que descargue una aplicación para que pueda “invertir” más de sus fondos. Dentro de la aplicación, aparece un panel que muestra pequeñas ganancias. A partir de ahí, los criminales continúan persuadiendo a los afectados para que depositen más dinero e incluso pueden permitirle retirar una pequeña cantidad como una forma de ganarse su confianza.

Finalmente, cuando la víctima intenta retirar sus fondos, les exigen comisiones por retiro o interponen alguna otra razón por la que no pueden recuperar el dinero. Es cuando proceden a bloquear la cuenta y quedarse con lo restante, lo que hace que la víctima pierda la mayor parte que puso en la “plataforma”.

A pesar del uso de inteligencia artificial generativa (GenAI) en estas campañas, las técnicas de investigación tradicionales siguen siendo útiles para identificar la infraestructura de alojamiento que utilizan los creadores de amenazas. No obstante, a medida que aumenta el uso malicioso de la tecnología, también deberán aumentar la capacidad y sofisticación de los sistemas de seguridad para detectar y prevenir de forma proactiva este tipo de ataques.

Los investigadores de Palo Alto Networks continúan monitoreando estas actividades delictivas basadas en “deepfake”, así como otras técnicas de estafa para alertar a los usuarios y promover la prevención mediante el filtrado avanzado de URL, ya disponible en el siguiente enlace.